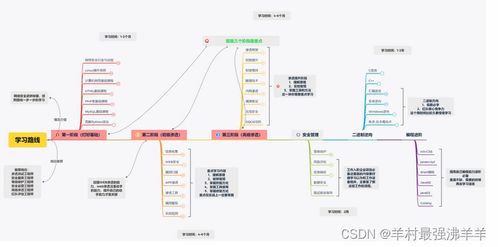

第一部分:網(wǎng)絡安全與“黑客”的重新認知

對于零基礎的學習者而言,“黑客”一詞往往帶有神秘色彩,甚至被誤解為網(wǎng)絡犯罪的代名詞。在信息安全領域,黑客(Hacker)的本意是指對計算機系統(tǒng)和網(wǎng)絡有深刻理解、熱衷于探索技術極限的人。我們學習網(wǎng)絡安全,首先需要建立正確的倫理觀和法律意識。網(wǎng)絡安全的核心目標是保護——保護數(shù)據(jù)、保護系統(tǒng)、保護隱私。因此,學習路徑的第一步應是理解網(wǎng)絡的基礎架構(如TCP/IP協(xié)議、OSI模型)、常見的網(wǎng)絡設備(路由器、交換機、防火墻)以及操作系統(tǒng)(特別是Linux和Windows)的基本原理與管理。

第二部分:構建核心知識體系

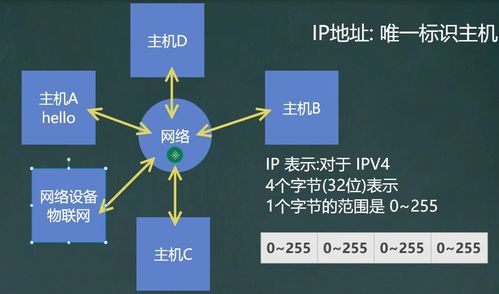

- 網(wǎng)絡基礎:從IP地址、子網(wǎng)劃分、DNS、HTTP/HTTPS等協(xié)議開始,理解數(shù)據(jù)如何在網(wǎng)絡中傳輸。使用Wireshark等工具進行抓包分析是極佳的實踐方式。

- 系統(tǒng)安全:學習Windows和Linux系統(tǒng)的用戶權限管理、日志審計、漏洞與補丁管理。了解常見的系統(tǒng)攻擊手法,如密碼破解、權限提升,目的是為了更好地防御。

- Web安全入門:這是當前最活躍的攻防領域。需要掌握OWASP Top 10漏洞原理,例如SQL注入、跨站腳本(XSS)、跨站請求偽造(CSRF)等。通過搭建靶場環(huán)境(如DVWA)進行手動測試,理解漏洞的產(chǎn)生、利用與修復。

- 密碼學基礎:了解對稱加密、非對稱加密、哈希函數(shù)的基本概念及其在認證、保密性、完整性中的應用。

第三部分:實踐技能與工具鏈

理論學習必須與動手實踐結合。初級階段可以:

- 搭建自己的虛擬化實驗環(huán)境(使用VMware或VirtualBox)。

- 學習使用Kali Linux等安全發(fā)行版中的基礎工具(如Nmap進行網(wǎng)絡掃描,Metasploit框架了解漏洞利用概念,Burp Suite用于Web滲透測試)。

- 參與CTF(奪旗賽)中的基礎題型,鍛煉問題解決能力。

重要原則:所有實踐必須在合法、授權的環(huán)境中進行,例如自己的虛擬機、專門的靶場或獲得明確授權的系統(tǒng)。

第四部分:邁向網(wǎng)絡與信息安全軟件開發(fā)

在具備一定安全基礎后,向安全軟件開發(fā)進階是構建深度防御能力的關鍵。這要求不僅會使用工具,更要能創(chuàng)造工具。學習路徑包括:

- 編程語言選擇:Python是首選,因其在自動化腳本、漏洞利用工具、安全工具開發(fā)中應用極廣。其次應掌握C/C++(理解底層內存安全、漏洞成因)和JavaScript(深入理解Web攻擊)。

- 安全開發(fā)方向:

- 防御性開發(fā):開發(fā)漏洞掃描器、日志分析系統(tǒng)、入侵檢測系統(tǒng)(IDS)原型、安全監(jiān)控腳本。

- 安全工具開發(fā):為自己或團隊的工作流程定制自動化工具,例如自動化滲透測試模塊、資產(chǎn)發(fā)現(xiàn)與管理工具。

- 安全編碼:學習安全開發(fā)生命周期(SDLC),理解如何在代碼層面避免漏洞(如輸入驗證、輸出編碼、防止內存溢出)。這對于未來從事安全架構或DevSecOps至關重要。

- 項目實踐:從一個具體的小項目開始,例如:

- 用Python編寫一個簡單的端口掃描器。

- 開發(fā)一個檢測網(wǎng)站是否存在SQL注入漏洞的腳本。

- 分析一個開源安全工具的源碼,并嘗試添加一個小功能。

第五部分:持續(xù)學習與資源推薦

網(wǎng)絡安全領域日新月異,保持學習是唯一法則。建議:

- 關注權威信息源:如安全廠商的漏洞公告(CVE)、OWASP項目、SANS研究所。

- 系統(tǒng)化學習:通過在線課程(Coursera, edX, 國內慕課平臺)、經(jīng)典書籍(如《白帽子講Web安全》《Metasploit滲透測試指南》)夯實基礎。

- 融入社區(qū):參與GitHub上的開源安全項目,在論壇(如看雪、FreeBuf)交流,關注行業(yè)會議。

****:從零基礎到信息安全軟件開發(fā)者的道路,是一個從“知其然”到“知其所以然”,再到“創(chuàng)造新工具”的遞進過程。它要求持續(xù)的好奇心、嚴謹?shù)膭邮謱嵺`和堅定的職業(yè)道德。記住,真正的安全專家是數(shù)字世界的建設者和守護者。